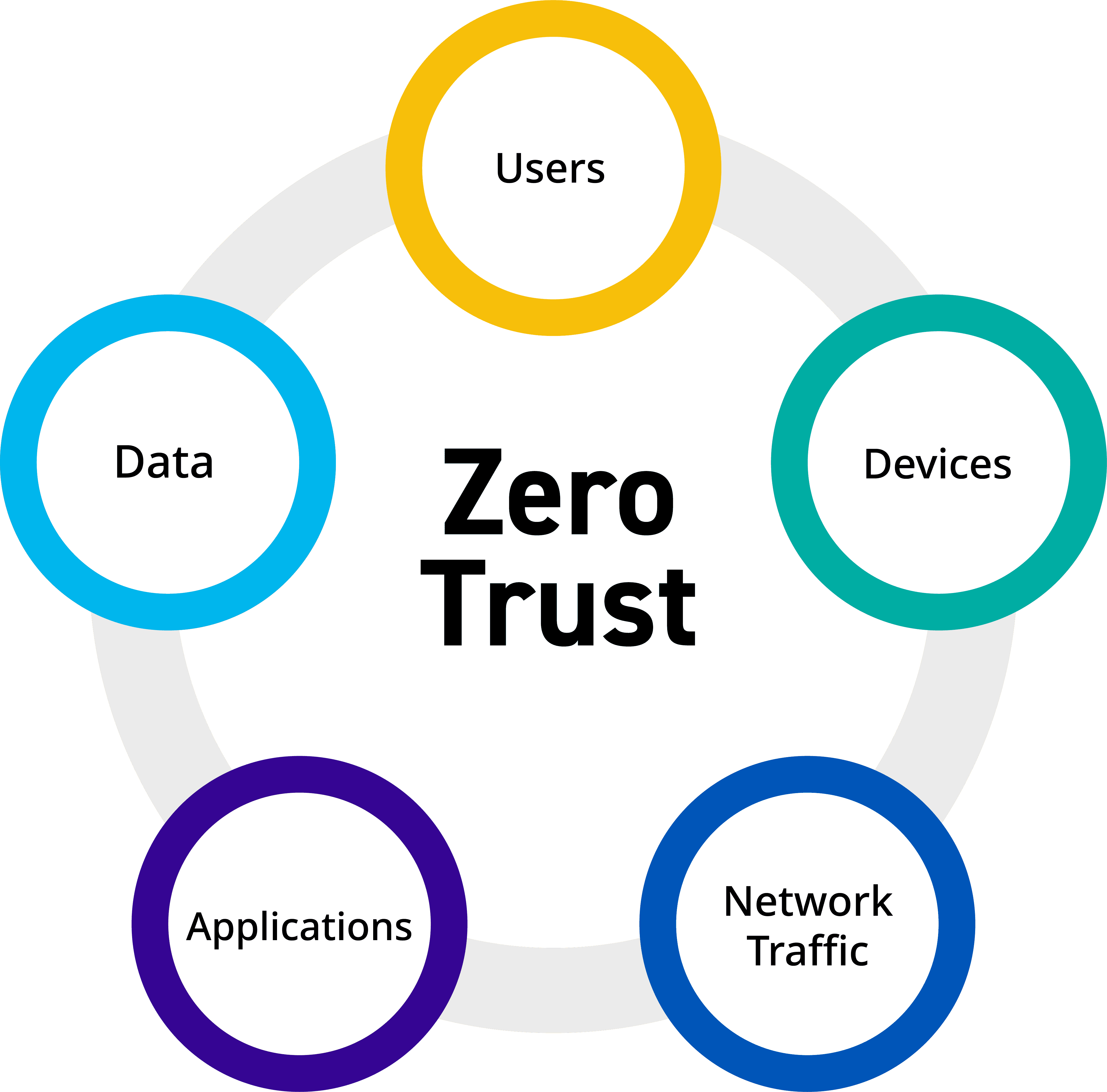

Na era digital, onde ameaças cibernéticas evoluem constantemente, a confiança cega em ambientes de rede convencionais tornou-se um risco considerável. É hora de repensar a segurança. Bem-vindos ao mundo do Zero Trust, uma abordagem inovadora que desafia as tradições e redefine a segurança cibernética.

O Desafio Tradicional:

Tradicionalmente, as organizações confiavam nas fronteiras de suas redes internas. No entanto, com a ascensão da nuvem, mobilidade e ameaças avançadas, essa confiança tornou-se uma vulnerabilidade. O Zero Trust surge como a resposta necessária para proteger ativos digitais em um cenário de constante mudança.

Os Princípios Fundamentais do Zero Trust:

- Nada é Confiável por Padrão:

- No Zero Trust, a confiança é conquistada, não presumida. Cada usuário, dispositivo e aplicativo é tratado como não confiável até que sua identidade seja verificada.

- Identidade é a Nova Fronteira:

- A identidade torna-se a base da confiança. Autenticação rigorosa e autorização baseada em funções garantem que apenas usuários autorizados acessem recursos específicos.

- Segmentação de Acesso:

- A rede é segmentada em zonas, limitando o acesso com base na necessidade. Isso impede movimentações laterais de ameaças, mesmo em caso de comprometimento.

- Monitoramento Contínuo:

- A detecção de anomalias e comportamentos suspeitos é uma prioridade. Monitoramento constante permite uma resposta rápida a ameaças potenciais.

Vantagens do Zero Trust:

- Resposta Proativa a Ameaças:

- A abordagem contínua do Zero Trust permite a identificação precoce e a resposta imediata a ameaças, minimizando danos.

- Proteção em Ambientes Remotos e na Nuvem:

- Em um mundo onde a nuvem e a mobilidade reinam, o Zero Trust é adaptável, oferecendo proteção eficaz independentemente da localização física.

- Redução do Superprivilégio:

- Conceder acesso mínimo necessário é fundamental. O Zero Trust reduz o risco ao limitar privilégios, impedindo a escalada de ataques.

- Adaptabilidade a Mudanças:

- Com políticas dinâmicas, o Zero Trust se ajusta às mudanças nas condições, mantendo a segurança mesmo em ambientes em constante evolução.

Implementando o Zero Trust:

- Avaliação de Riscos:

- Identifique ativos críticos e avalie riscos para criar uma base sólida.

- Autenticação Multifatorial (MFA):

- Reforce a autenticação com MFA para garantir a legitimidade do acesso.

- Monitoramento e Análise Constantes:

- Invista em ferramentas que ofereçam monitoramento e análise constantes para detecção precoce.

- Educação e Conscientização:

- Estabeleça uma cultura de segurança, educando os usuários sobre práticas seguras.

Conclusão:

O Zero Trust é mais do que uma metodologia; é uma revolução na segurança cibernética. Ao desafiar a confiança implícita e adotar uma mentalidade de verificação constante, as organizações podem elevar suas defesas contra ameaças modernas. Em um mundo digital em constante transformação, o Zero Trust é o caminho para um futuro mais seguro.